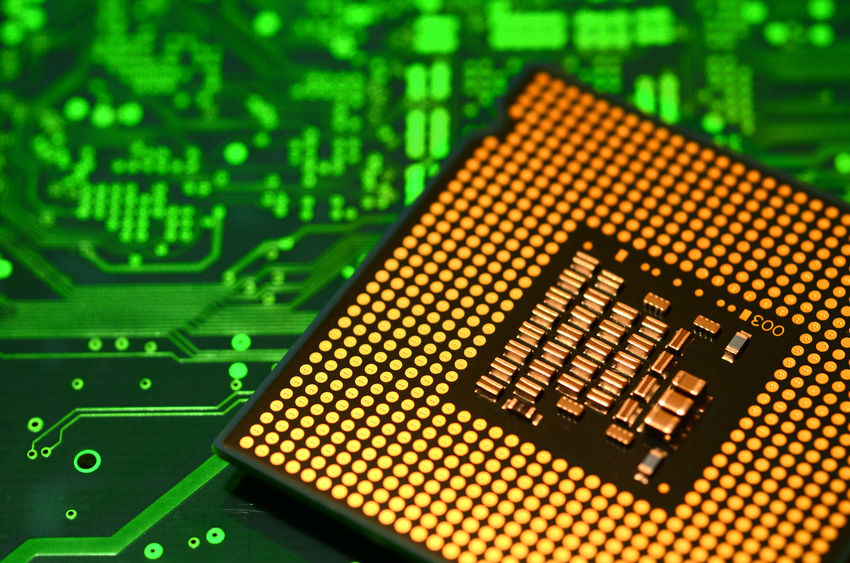

Onderzoekers van de Vrije Universiteit Amsterdam (VU) hebben een nieuwe aanvalsmethode tegen Intel-processors in servers uitgewerkt.

Via deze aanval, NetCAT genaamd, kunnen kwaadwillenden via een netwerk toetsaanslagen van SSH-sessies onderscheppen. NetCAT staat voor Network Cache Attack. Evenals Meltdown en Spectre is het een zogenaamde sidechannel-aanval.

Data-Direct I/O

Het beveiligingslek in Intel-processors dat de aanval mogelijk maakt, is aanwezig in Data-Direct I/O (DDIO). Deze functie regelt dat netwerkapparaten en randapparatuur niet het tragere werkgeheugen hoeven te gebruiken, maar in plaats daarvan het snelle last-level cachegeheugen. Omdat het last-level cache gegevens tussen processor en randapparatuur deelt, kan het tevens als aanvalsoppervlak worden gebruikt. Een kwaadwillende kan door het verzenden van netwerkpakketten naar een server op het netwerk erachter komen wat de aankomsttijd van individuele netwerkpakketten van de SSH-sessie van het doelwit is.

Typepatronen

Tijdens een interactieve SSH-sessie worden toetsaanslagen van de gebruiker meteen via netwerkpakketten verzonden. Met NetCAT kan een kwaadwillende zien wanneer de pakketten arriveren. Door statistische analyse van de aankomsttijd van de pakketjes, is NetCAT in staat om te achterhalen wat een gebruiker binnen een versleutelde SSH-sessie invoert op een toetsenbord. Mensen hebben immers typepatronen: het intoetsen van een ‘s’ na de ‘a’ is bijvoorbeeld sneller dan het typen van de ‘g’ na de ‘s’. Alle serverprocessoren van Intel sinds 2012 hebben dit beveiligingslek. Intel raadt aan om directe toegang te beperken vanaf onbetrouwbare netwerken tot servers waar DDIO en RDMA is geactiveerd.

Klik hier voor het bericht van de VU-onderzoekers over NetCAT.