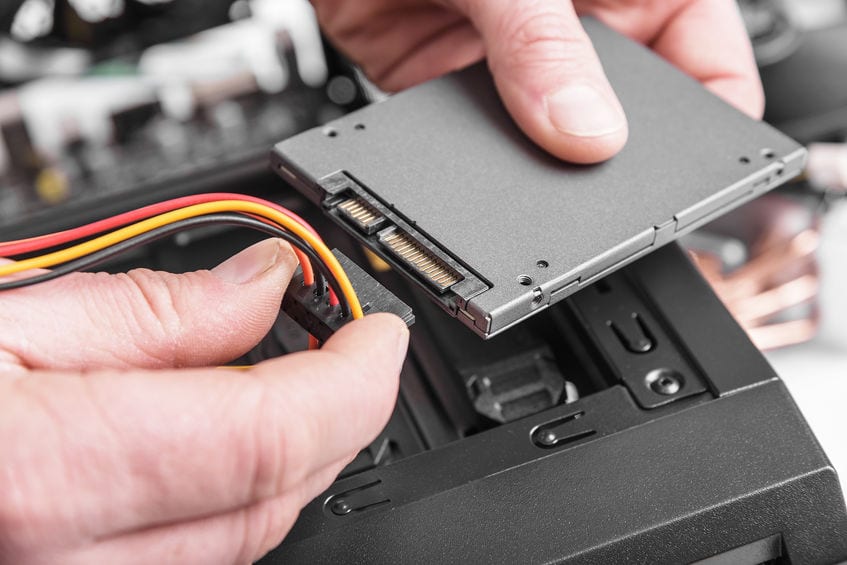

Onderzoekers van de Radboud Universiteit hebben ernstige tekortkomingen gesignaleerd in zelfversleutelende SSD-schijven van Samsung en Crucial. Kwaadwillenden met fysieke toegang kunnen zonder kennis van het wachtwoord data of de schijven benaderen.

De beveiligingslekken bevinden zich specifiek in implementaties van de TCG Opal-standaard. Dit is de standaard voor zelfversleutelende schijven.

Cryptografische link

In de eerste plaats ontbreekt een cryptografische link tussen het ingevoerde wachtwoord van de eindgebruiker en de sleutel die gebruikt wordt voor de encryptie van gebruikersgegevens. “Het wachtwoord zou verplicht moeten zijn om de schijfencryptiesleutel te bemachtigen en deze vereiste zou cryptografisch moeten worden afgedwongen. Het ontbreken van deze eigenschap is catastrofaal. De bescherming van de gebruikersgegevens is dan niet langer afhankelijk van geheimen. Alle informatie die nodig is om de data van de gebruiker te achterhalen bevindt zich op de schijf en is te achterhalen. Helaas is het niet geheel triviaal om dit juist te implementeren,” aldus de onderzoekers.

Wear-leveled storage chip

De tweede tekortkoming is dat sleutel-informatie op een wear-leveled storage chip wordt bewaard. Data wordt zo ingedeeld, dat het verwijderen en herschrijven van gegevens gelijk over de schijf wordt verdeeld. Oudere kopieën van een sector blijven echter opgeslagen totdat deze worden overschreven. De onderzoekers hebben aangetoond dat met wear leveling de nieuwe variant op een ander deel van de opslagchip wordt bewaard. De oude locatie wordt vervolgens als ongebruikt aangegeven. Wanneer deze locatie niet wordt overschreven, is het mogelijk om de onbeveiligde variant van de schijfencryptiesleutel alsnog te achterhalen.

Op 5 november 2018 hebben de onderzoekers een voorlopige versie van hun bevindingen gepubliceerd.